Lass knacken

Techniken zur geheimen Kommunikation und zur Verschlüsselung von Botschaften gibt es nicht erst seit der Digitalisierung. Ein kurzer Überblick von Skytale bis Enigma

Der Stab ist das Limit: die Skytale

Nein, „Skytale“ ist nicht der Name eines James-Bond-Films. Es ist eine der ältesten Verschlüsselungsmethoden, schon die Spartaner vor 2.500 Jahren sollen sie angewandt haben. Skytale – „Sküthale“ ausgesprochen – ist das griechische Wort für „Stab“. Um einen solchen herum wird ein langer Streifen Pergament, Papier oder Leder gewickelt und darauf dann der zu verschlüsselnde Text geschrieben. Wickelt man den Streifen ab, sind die Buchstaben scheinbar willkürlich angeordnet. Der „Schlüssel“ bei diesem Verfahren ist der Stabdurchmesser: Der Empfänger braucht eine Skytale von exakt gleicher Stärke, dann kann er den Streifen daran wieder aufwickeln und den Text entziffern.

Drei links, keine rechts und fallen lassen: die Cäsar-Chiffre

Man nehme: ein Alphabet. Und: noch ein Alphabet. Die lege man untereinander, verschiebe das untere Alphabet drei Stellen nach links, und fertig ist die Cäsar-Verschlüsselung, die sich der berühmte römische Feldherr und Kaiser ausgedacht haben soll. Aus A wird also D, aus B wird E und so weiter, das X wird dann wieder zum A:

ABCDEFGHIJKLMNOPQRSTUVWXYZ FLUTER.DE

DEFGHIJKLMNOPQRSTUVWXYZABC IOXWHU.GH

Die Anzahl der Buchstaben, um die das untere Alphabet verschoben wird, lässt sich natürlich variieren – und diese Anzahl ist dann der Schlüssel. Die Cäsar-Chiffre gehört zur Kategorie der monoalphabetischen Substitution: Jedem Ausgangsbuchstaben ist ein Buchstabe aus dem verschobenen Schlüsselalphabet zugeordnet. Dabei kann man natürlich noch wilder mischen als nach der Methode „drei nach rechts“, etwa durch ein Codewort, das man sich gut merken kann, wie „FLUTRDE“. Den Rest füllt man dann rückwärts auf:

ABCDEFGHIJKLMNOPQRSTUVWXYZ

FLUTRDEZYXWVSQPONMKJIHGCBA

Als Verschlüsselungshilfe für diese monoalphabetische Substitution dienten ab dem 15. Jahrhundert sogenannte Chiffrierscheiben: Eine Scheibe wurde am Außenrand gleichmäßig mit dem Alphabet beschriftet, eine etwas kleinere Scheibe mit dem Geheimalphabet.

Aber letztlich ist die Cäsar-Chiffre ziemlich leicht zu entziffern: mittels Häufigkeitsanalysen der Buchstaben im Geheimtext. So kommt in der deutschen Sprache das „e“ so eindeutig am häufigsten vor, dass man seinen Ersatzbuchstaben im Geheimtext schnell finden wird. Das „d“ steht häufig am Anfang von Wörtern mit drei Buchstaben und so weiter. Auf diese Weise bekommt man ein Textgerüst zusammen, mit dem dann leicht die Ausgangsnachricht rekonstruiert werden kann.

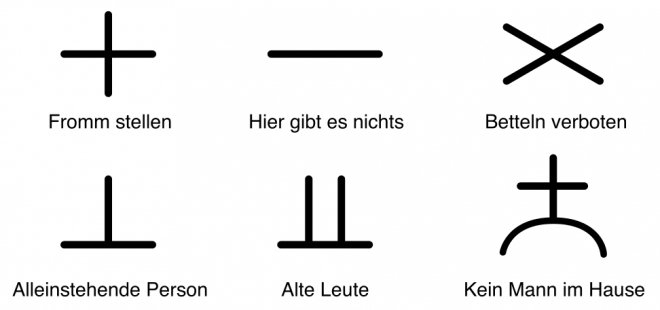

„Hier gibt es was zu holen“: Gaunerzinken

Um geheime Botschaften zu übermitteln, braucht es nicht zwingend Alphabete. Denn das allerbeste Geheimzeichen ist eines, das man nicht mal als solches erkennt. Zeichen, klein in eine Hauswand geritzt oder mit Kreide gemalt, fallen nicht auf – Eingeweihte erkennen hingegen: Hier gibt es was zu holen. „Zinken“ nennt man diese Zeichensprache, die sich ab dem 16. Jahrhundert in Europa verbreitete (aber damals noch nicht so hieß) und von Dieben, Obdachlosen, Hausierern, Entrechteten und anderen Menschen vom unteren Rand der Gesellschaft genutzt wurde.

„Hier lohnt es sich, religiös zu tun“, „Vorsicht, die rufen die Polizei“, „Ein unbequemes Nachtlager“, all das lässt sich so codieren – es ist ein ähnliches Empfehlungsprinzip „vom Nutzer für Nutzer“, mit dem heute auch Internet-Bewertungsportale für Restaurants arbeiten. Nur eben als Geheimcode.

Hielt fast 300 Jahre: die Vigenère-Verschlüsselung

Im 16. Jahrhundert beschrieb der französische Diplomat Blaise de Vigenère ein Verfahren, um die monoalphabetische Substitution komplexer zu machen: Bei ihm kommen gleich 26 Geheimalphabete zum Einsatz, in denen die Buchstaben unterschiedlich weit verschoben sind. Das Schlüsselwort bestimmt, welches der Geheimalphabete jeweils angewandt wird und damit, wie der jeweilige Buchstabe des Ausgangstextes im Geheimtext verändert wird.

Ausgangstext: SO GEHT DAS ALSO: EEEEEEEEEEEE

Schlüsselwort: GEHEIMCODEGEHEIMCODEGEHEIMCODE

Geheimtext: ZT LNUW HFZ IQBB: IJLJMJNRHTIJ

Für das S im Beispiel-Ausgangstext wird also das Geheimalphabet G verwendet, bei dem sich alles um sieben Stellen verschiebt. Für das O das Geheimalphabet E, bei dem sich die Buchstaben um fünf Stellen verschieben. Und so weiter – um zu ver- und entschlüsseln, braucht man nicht nur eine Tabelle mit allen 26 Geheimalphabeten, sondern auch das Schlüsselwort. Polyalphabetische Substitution nennt sich das Prinzip. Fast 300 Jahre lang, bis ins 19. Jahrhundert, galt de Vigenères Methode als unentzifferbar. Das soll ihm erst mal jemand nachmachen.

Allerhöchste Eisenbahn: Codes für die Sklavenbefreiung

„Moses bringt morgen fünf Gepäckstücke ins gelobte Land, fragt den Schaffner, wann es losgeht.“ Alles klar? Dann gute Reise mit der „Underground Railroad“. Das war ein Netz von Fluchthelfern, sicheren Orten und geheimen Routen, das im 19. Jahrhundert Schätzungen zufolge bis zu 100.000 versklavten Menschen aus den US-Südstaaten dabei half, in den für sie sicheren Norden des Landes oder sogar bis nach Kanada zu gelangen. Zum Schutz wurden Geheimbegriffe genutzt: So wurden Helfer zu „Schaffnern“, Kanada zum „gelobten Land“, und „Moses“ war die 1849 selbst geflohene Harriet Tubman – die als Fluchthelferin viele weitere Menschen auf dem Weg nach Norden begleitete.

Heute müsste sich Harriet Tubman glücklicherweise nicht mehr hinter einem Codenamen verstecken. Sie ist sogar im Gespräch, ab 2020 auf der 20-Dollar-Note abgebildet zu werden – wobei dieses Vorhaben aktuell von der Trump-Regierung ausgebremst wird.

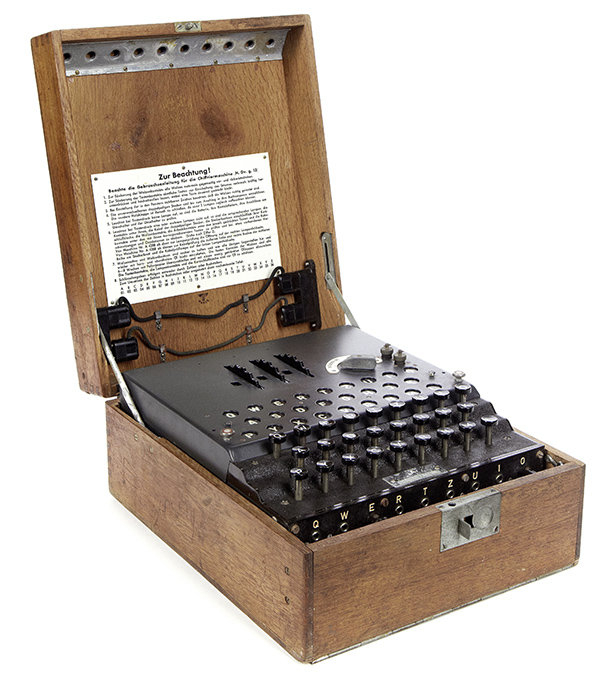

Nicht kriegsentscheidend, aber -verkürzend: die Enigma-Maschine

Im 20. Jahrhundert ergaben sich durch die rasante Weiterentwicklung der elektromechanischen Technik völlig neue Möglichkeiten für die Kryptografie. Um das Jahr 1920 herum entwickelten mehrere Erfinder unabhängig voneinander Rotor-Chiffriermaschinen – gewissermaßen Schreibmaschinen, in deren Innern drehbare Walzen und Kabel dafür sorgten, dass der eingegebene Text in Echtzeit verschlüsselt wurde. Je besser eine Maschine war, desto mehr Walzen hatte sie, und desto komplexere Unregelmäßigkeiten ließen sich einstellen, um eine Entschlüsselung zu erschweren.

Die deutsche Variante hieß „Enigma“ und spielte eine wichtige Rolle im Zweiten Weltkrieg. Obwohl sie – je nach Modell – bis zu 160 Trillionen Möglichkeiten der Verschlüsselung bot, gelang es dem britischen Geheimdienst, die Enigma-Codes zu knacken. Möglich wurde das durch riesige Maschinen, sogenannte Turing-Bomben, und den Einsatz von Tausenden Menschen.

Über 2,5 Millionen deutsche Funksprüche wurden so abgefangen. Der Zweite Weltkrieg wurde durch die Arbeit der Kryptoanalytiker vielleicht nicht unbedingt entschieden – aber mit ziemlicher Sicherheit deutlich verkürzt.

Titelbild: Jan Q. Maschinski

Dieser Text wurde veröffentlicht unter der Lizenz CC-BY-NC-ND-4.0-DE. Die Fotos dürfen nicht verwendet werden.